Alle pagina's

1

Voorpagina magazine 3 2024

Jaargang 57 | #3 | 2024

2

Redactioneel en colofon

Sander Hulsman over een digitale en veilige toekomst.

3

Inhoudsopgave

Overzicht van alle artikelen in deze uitgave.

4

De Praktijk

McLaren pompt data in 14 milliseconden van en naar Zandvoort.

5

Inhoud Cybersecurity

Overzicht van alle cybersecurity-artikelen in deze uitgave.

6

Cybersec Netherlands 2024

Keynotes uit binnen- én buitenland.

7

Interview Jeroen Schipper

Ciso maakt Den Haag digitaal veiliger.

8

Rusland brengt oorlog naar Nederland

Zo sluipt oorlog in Oekraïne onze ict-systemen binnen.

9

Advertentie Cybersec

Cybersec Netherlands 2024.

10

Computable Awards 2024

27 november, dan is het zover!

11

Datarevival

Twitter versus het UWV:

Wie is er te vertrouwen?

Wie is er te vertrouwen?

12

Inhoud dossier Digitale Transformatie

Overzicht van alle artikelen over digitale transformatie in deze uitgave.

13

Advertorial Intercept

Cloud Control van Intercept: Nachtrust as a Service.

14

Onderzoek Computable

Bijna iedereen transformeert digitaal.

15

Advertorial Legian

Migreren naar de cloud zit vol verborgen kansen.

16

Trends

Gartner ziet ai-hysterie plaatsmaken voor nuchterheid.

17

Sponsored content Quinso

White Fields in recordtijd klaar voor groei met SAP S/4HANA Cloud.

18

Oracle CloudWorld

Larry Ellison: ‘Het open multi-cloudtijdperk is aangebroken.’

19

Advertorial Scheer Nederland

Intelligent ERP: de game changer voor bedrijven.

20

Salesforce Agentforce

Ai voor iedereen!

![Joris Leupen, Telindus [Foto: Daan Muller]](/sites/computable/files/styles/16_9_400x225_/public/2024-10/telindus_1.jpg?itok=4o01Q_HK)

21

Advertorial Telindus

Dienstverlener Telindus wijzigt naam in Proximus NXT Nederland.

22

Blog

Olivier Slavenburg over hoe ai en automatisering de telecomsector transformeren.

23

Advertorial WoodWing Xtendis

De rol van Enterprise Information Management in digitale transformatie.

24

High Performers

Van complexiteit naar een verhaal, leiderschap en eenvoud.

25

Inhoud Smart Logistics

Overzicht van alle artikelen over smart logistics in deze uitgave.

26

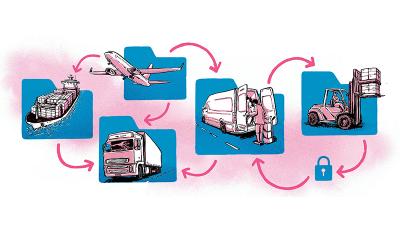

Interview Jon Kuiper

Stap voor stap naar een Europese data-space voor logistieke data.

27

Innovatieve distributiecentra

Het magazijn wordt meer en meer echt geautomatiseerd.

28

Advertorial ICT&Logistiek 2024

Dé driedaagse logistieke hotspot.

29

Supply chain

Sebastian Piest: ‘Zorg voor een goed idee en bruikbare data.’

30

Advertentie ICT&Logistiek

ICT&Logistiek 2024.

31

Spoelstra Spreekt

Discussie over automatiseren.

32

Advertentie Travel & Tech

Travel & Tech 2025.

Overzicht alle edities

Zoeken

Je zoekt door alle Edities